WADA W ROZRUSZNIKACH SERCA! – MOŻE DOPROWADZIĆ DO ŚMIERCI

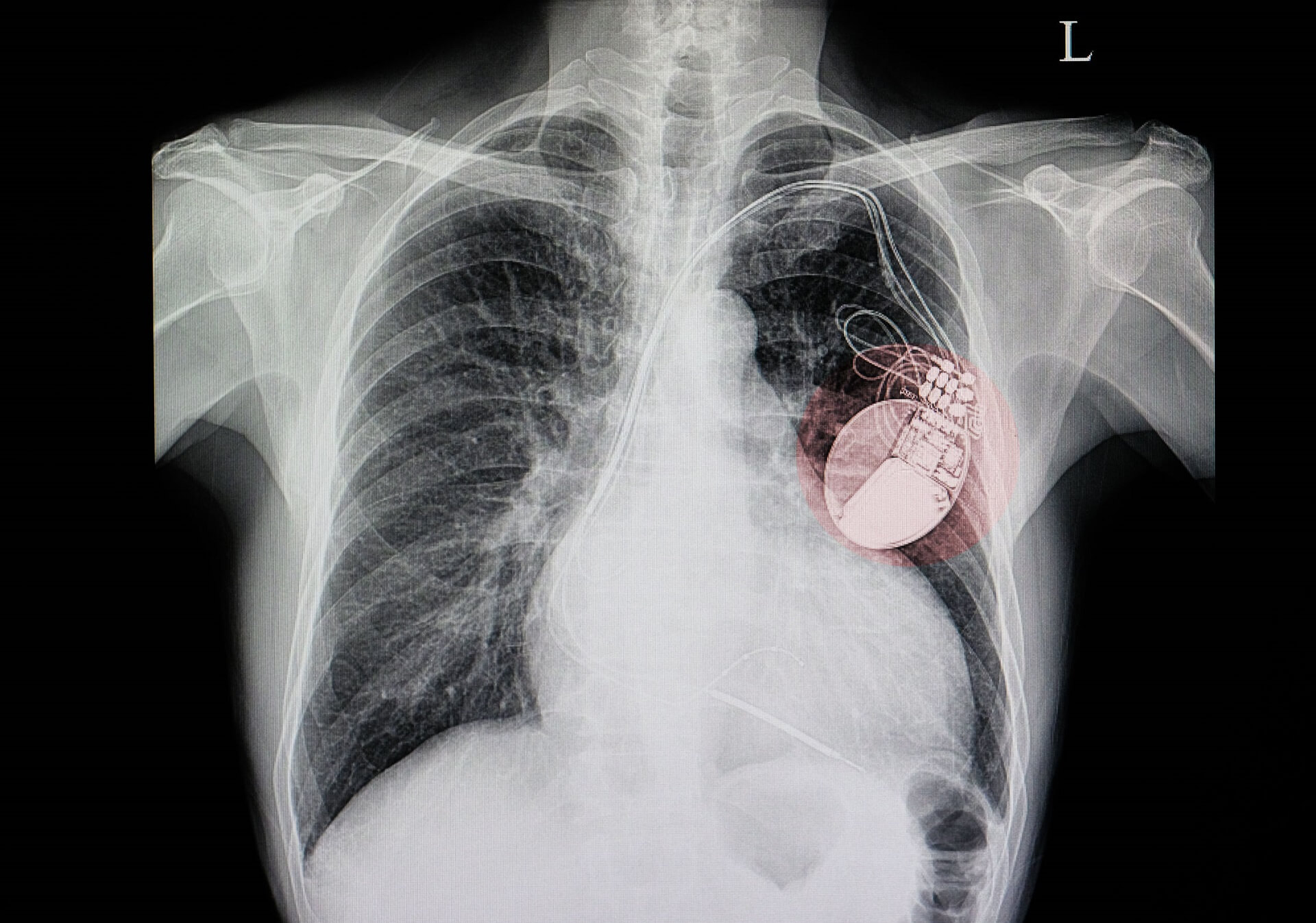

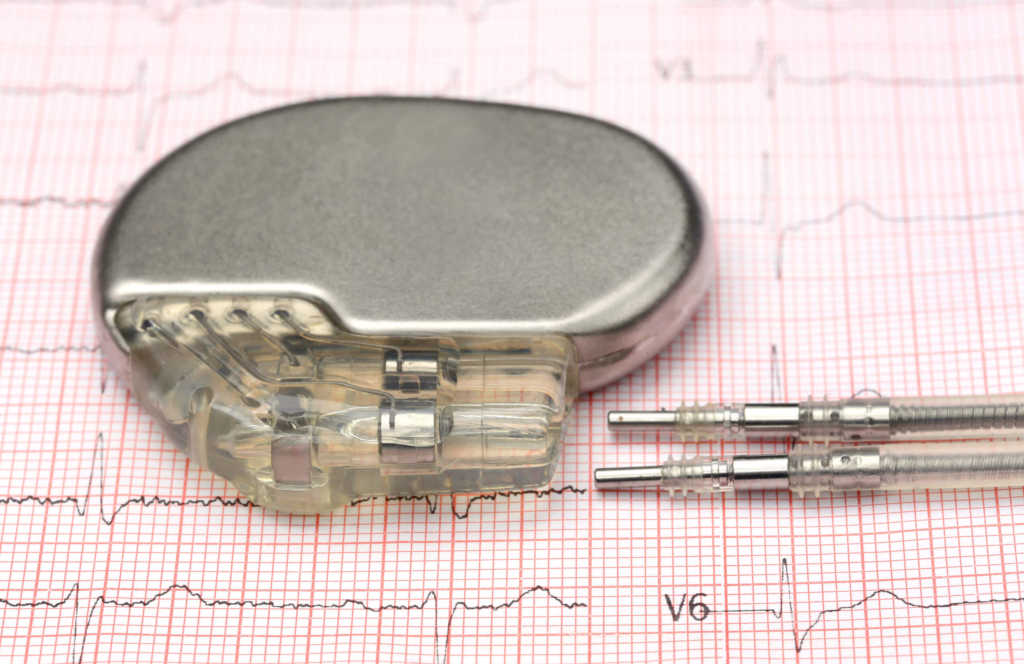

Amerykański Departament Bezpieczeństwa Wewnętrznego ostrzega, że 20 rodzajów produktów firmy Medtronic, w tym 16 wszczepialnych kardiowerterów defibrylatorów zwanych potocznie rozrusznikami serca jest podatnych na ataki hackerskie. W sumie błąd może mieć wpływ na 750 000 urządzeń. Co to oznacza dla pacjentów, którzy także w Polsce mają wszczepiane rozruszniki tego producenta?!

Rozruszniki podatne na cyberataki

Departament Bezpieczeństwa Wewnętrznego ostrzega, że 20 produktów firmy Medtronic jest podatnych na hakowanie krótkiego zasięgu.

Lista podatnych na cyberataki produktów obejmuje 16 wszczepialnych defibrylatorów serca.

Pozostałe urządzenia to domowe monitory przyłóżkowe i sprzęt używany przez lekarzy.

Luka w systemie zabezpieczeń może mieć wpływ na działanie nawet 750 000 urządzeń.

Na liście znalazły się następujące modele urządzeń:

- MyCareLink Monitor, wersje 24950 i 24952,

- CareLink Monitor, wersja 2490C,

- Programator CareLink 2090,

- Amplia CRT-D (wszystkie modele),

- Claria CRT-D (wszystkie modele),

- Compia CRT-D (wszystkie modele),

- Concerto CRT-D (wszystkie modele),

- Concerto II CRT-D (wszystkie modele),

- Consulta CRT-D (wszystkie modele),

- Evera ICD (wszystkie modele),

- Maximo II CRT-D i ICD (wszystkie modele),

- Mirro ICD (wszystkie modele),

- Nayamed ND ICD (wszystkie modele),

- Primo ICD (wszystkie modele),

- Protecta ICD i CRT-D (wszystkie modele),

- Secura ICD (wszystkie modele),

- Virtuoso ICD (wszystkie modele),

- Virtuoso II ICD (wszystkie modele),

- Visia AF ICD (wszystkie modele),

- Viva CRT-D (wszystkie modele).

Sterowanie życiem i… śmiercią

Naukowcy odkryli, że opatentowany przez Medtronic protokół radiowy Conexus wykorzystujący częstotliwość radiową używaną przez urządzenia, nie jest szyfrowany i nie ma żadnego uwierzytelnienia.

W związku z tym można łatwo włamać się na urządzenie sterujące rozrusznikiem, do którego w teorii dostęp ma wyłącznie lekarz opiekujący się pacjentem, któremu wszczepiono rozrusznik.

Brak odpowiednich zabezpieczeń sprawia jednak, że osoba atakująca może zmienić ustawienia czyjegoś urządzenia, manipulując jego łączem radiowym i bez problemu instalując na nim złośliwe oprogramowanie.

W konsekwencji może nawet doprowadzić do śmierci pacjenta, np. manipulując tak urządzeniem, by wysyłało zbyt dużą częstotliwość impulsów elektrycznych, bądź zbyt wysoką wartość ładunku.

Nie pierwszy raz…

Niestety to nie pierwszy raz, kiedy problem dotyczy rozruszników serca produkowanych przez tę firmę.

W styczniu 2017 r. krytyczną podatnością bezpieczeństwa w rozrusznikach serca Medtronic odkryli specjaliści zajmujący się cyberbezpieczeństwem – Billy Rios i Jonathan Butts.

Eksperci zwracali uwagę na fakt, że modyfikacje na urządzeniach dokonywane przez niepowołane osoby, mogą zakończyć się nawet śmiercią pacjenta.

Z kolei wcześniej głośno było o wadliwie działających rozrusznikach, które w Polsce wszczepiono ok. 2400 pacjentom.

Na całym świecie poszkodowanych było ok. 28 tys. pacjentów.

Gdy sprawa w niektórych przypadkach trafiła do prokuratury, firma Medtronic przyznała, że „w partii urządzeń wyprodukowanych w latach 2004-2007 zostały zainstalowane elektrody Sprint Fidelis, które mogą działać nieprawidłowo”.

Na razie Medtronic opracowuje serię aktualizacji oprogramowania, aby lepiej zabezpieczyć komunikację bezprzewodową i zabezpieczyć system przed cyberatakami.

*Niebieską czcionką zaznaczono odnośniki np. do badań, tekstów źródłowych lub artykułów powiązanych tematycznie.